Trong bài viết này, chúng tôi sẽ hướng dẫn bạn cách để thêm máy tính hoặc máy chủ Linux của bạn vào miền bằng cách sử dụng realmd (Realm Discovery) và SSSD (System Security Services Daemon). Máy chủ linux của chúng tôi hiện cài đặt phiên bản CentOS 8.1 và Active Directory hiện đang chạy trên Windows Server 2016.

Realmd cho phép bạn xác định cấu hình xác thực và thông tin thành viên miền (trên AD hoặc IPA / FreeIPA) mà không cần cài đặt phức tạp. Thông tin miền được tự động thu thập. Realmd sử dụng SSSD để xác thực và xác minh tài khoản người dùng.

Cách Join Linux CentOS vào Active Directory Domain với SSSD

Để tham gia thành công miền Active Directory, bạn cần đáp ứng các yêu cầu sau trên máy chủ CentOS của mình:

- Đồng bộ hóa thời gian giữ máy chủ linux của bạn với bộ điều khiển miền Active Directory. Nếu không, SSSD không thể hoạt động chính xác. Dịch vụ này chỉ hỗ trợ Kerberos (và không thể sử dụng để xác thực bằng NTLM). Theo đó, thời gian chênh lệch giữa Domain controllers và máy chủ Linux không được quá 5 phút.

- Trên Linux Centos, bạn phải cấu hình DNS sử dụng DNS trên Domain controllers.

Các bước thực hiện:

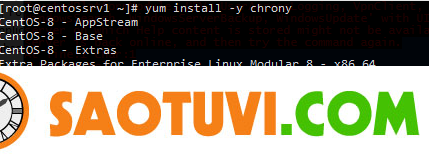

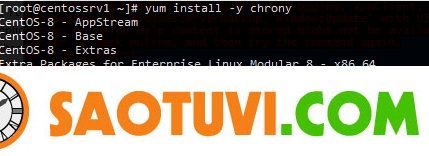

Cài đặt NTP client (chrony) trên CentOS:

# yum install -y chrony

Sau đó, trong file cấu hình /etc/chrony.conf, chỉ định FQDN hoặc địa chỉ IP của máy chủ NTP để đồng bộ hóa (có thể là AD domain controllers của bạn):

# nano /etc/chrony.conf

server dc01.test.com iburstKhởi động dịch vụ NTP và cho nó tự động khởi động:

# systemctl start chronyd

# systemctl enable chronydBây giờ, hãy thêm địa chỉ của máy chủ DNS chịu trách nhiệm phân giải tên trong Active Directory vào tệp /etc/resolv.conf của bạn:

# nano /etc/resolv.conf

search test.com

nameserver 192.168.1.201

nameserver 192.168.1.200

Bây giờ hãy cài đặt các gói cần thiết từ kho lưu trữ CentOS:

# yum install adcli krb5-workstation realmd sssd

Ghi chú. Nếu bạn đang sử dụng một bản Linux nào đó khác hoặc phiên bản CentOS cũ hơn, hãy đảm bảo rằng phiên bản của gói SSSD mới hơn 1.9.0 (Chỉ từ phiên bản 1.9.0 trở đi mới được hỗ trợ đầy đủ cho AD trong SSDD). Trong ví dụ này, chúng tôi sử dụng sssd-2.2.

Xác minh rằng rearm có thể thấy được miền AD của bạn:

# realm discover test.com --verbos

Nếu tiện ích tìm thành công miền AD của bạn, phản hồi sau sẽ xuất hiện:

* Resolving: _ldap._tcp.test.com

* Performing LDAP DSE lookup on: 192.168.1.201

* Successfully discovered: test.com

test.com

type: kerberos

realm-name: TEST.COM

domain-name: test.com

configured: no

server-software: active-directory

client-software: sssd

required-package: oddjob

required-package: oddjob-mkhomedir

required-package: sssd

required-package: adcli

required-package: samba-common-tools

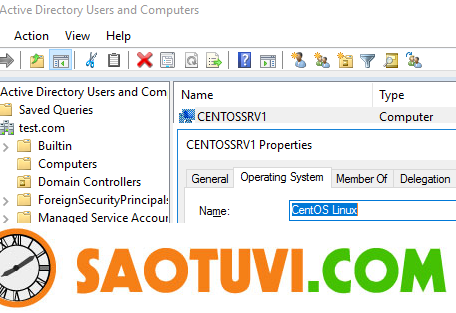

Bây giờ hãy chỉ rõ các giá trị của thuộc tính AD OperatingSystem và OperatingSystemVersion trong tệp cấu hình /etc/realmd.conf:

# nano /etc/realmd.conf

[active-directory]

os-name = CentOS Linux

os-version = 8.1.1911 (Core)

Bây giờ bạn có thể join máy chủ CentOS của mình vào miền Active Directory. Để thực hiện việc này, hãy sử dụng lệnh realm join. Trong lệnh tiếp theo, chúng tôi đã chỉ định tên người dùng với quyền để thêm máy tính vào miền và Đơn vị tổ chức mà bạn muốn đặt tài khoản cho máy tính Linux của mình

# realm join --user=jbrion --computer-ou="OU=Servers,OU=UK,DC=test,DC=com" test.com

Tiện ích sẽ nhắc bạn nhập mật khẩu người dùng AD. Sau khi chạy lệnh, hãy mở Active Directory Users and Computers console (dsa.msc) và đảm bảo rằng tài khoản máy chủ CentOS của bạn xuất hiện trong AD container.

Chạy lệnh realm list và xác minh rằng dòng server-software: active-directory xuất hiện. Điều này có nghĩa là máy chủ này là một thành viên của miền Active Directory.